Die beiden wollten auf Teufel komm raus nicht zusammenarbeiten. Cura liegt als AppImage vor und normalerweise sollte es ganz geschmeidig starten, es bringt ja seine Arbeitsumgebung mit. Unter Debian 12 war das auch alles gar kein Problem.

/tmp/.mount_UltiMaAAkABX/UltiMaker-Cura: symbol lookup error: /lib/x86_64-linux-gnu/libnvidia-egl-wayland.so.1: undefined symbol: wl_proxy_marshal_flags

warf es mir auf der Konsole aus. Kleiner Tipp: Weder Nvidia noch Wayland sind schuld.

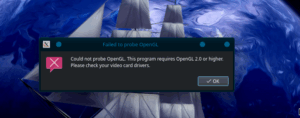

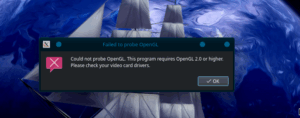

Mit WAYLAND_DISPLAY="" ./UltiMaker-Cura-5.10.1-linux-X64.AppImage bekam ich dann zumindest eine grafische Fehlermeldung auf dem Desktop:

Also habe ich nacheinander Mesa, OpenGL, Nouveau und noch vieles mehr durchsucht, neuinstalliert, neukonfiguriert und elendig viel Zeit verschwendet auf der Fehlersuche am falschen Ende.

Das Problem liegt etwas tiefer, die im AppImage verwendetet libstdc++.so.6 ist inkompatibel zu Debian Trixie, die haben für das Image Ubuntu verwendet und irgendwas beisst sich da, so dass er OpenGL nicht finden kann und deshalb abschmiert. Eine Übergabe mit LD_PRELOAD=/usr/lib/x86_64-linux-gnu/libstdc++.so.6 ./Ultimaker-Cura-5.10.1-linux.AppImage löst das Problem leider nicht, es wird immer noch die falsche aus dem Image geladen.

Also besorgt man sich AppImageTool , entpackt das Image nach ./squashfs und „löscht“ die libstdc++.so.6 .

AppImage=./Ultimaker-Cura-X.X.X-linux.AppImage

./${AppImage} --appimage-extract

mv squashfs-root/libstdc++.so.6 squashfs-root/libstdc++.so.6.removed

Das packt man dann wieder ein und löscht das /sqashfs-Verzeichnis

./appimagetool-x86_64.AppImage squashfs-root

mv -f Ultimaker_Cura-x86_64.AppImage ${AppImage}

Die macht man dann ausführbar und siehe da: Ultimaker Cura startet einwandfrei.

Diese Geschichte hat mich nur 2 Tage gekostet und der Kopfstand zur Lösung war echt hart.

Kategorie 3D-Druck, Linux, Merkwürdiges und Abartiges|Kommentare deaktiviert für Debian 13 (Trixie) und Ultimaker Cura

Naja, nicht direkt, aber Microsoft ist schuld an 99% des Spams in meinem Mailer. Ein whois auf die einkippenden Adressen zeigt zu 99% in die Azure-Cloud. Etwas Sucherei im Internet ergab, dass Microsoft das quer am Arsch vorbei geht, also können die mir ebenfalls am Arsch vorbei gehen, denke ich.

Nach und nach erde ich alle Microsoft IP-Ranges in den iptables.

iptables -A INPUT -s 40.76.0.0/14 -j DROP

iptables -A INPUT -s 40.80.0.0/12 -j DROP

iptables -A INPUT -s 40.125.0.0/17 -j DROP

iptables -A INPUT -s 40.112.0.0/13 -j DROP

iptables -A INPUT -s 40.96.0.0/12 -j DROP

iptables -A INPUT -s 40.120.0.0/14 -j DROP

iptables -A INPUT -s 40.124.0.0/16 -j DROP

iptables -A INPUT -s 40.74.0.0/15 -j DROP

iptables -A INPUT -s 40.126.128.0/17 -j DROP

iptables -A INPUT -s 40.127.0.0/16 -j DROP

iptables -A INPUT -s 13.104.0.0/14 -j DROP

iptables -A INPUT -s 13.96.0.0/13 -j DROP

iptables -A INPUT -s 13.64.0.0/11 -j DROP

iptables -A INPUT -s 51.144.0.0/15 -j DROP

iptables -A INPUT -s 51.124.0.0/16 -j DROP

iptables -A INPUT -s 51.136.0.0/15 -j DROP

iptables -A INPUT -s 52.224.0.0/11 -j DROP

iptables -A INPUT -s 52.148.0.0/14 -j DROP

iptables -A INPUT -s 52.145.0.0/16 -j DROP

iptables -A INPUT -s 52.146.0.0/15 -j DROP

iptables -A INPUT -s 52.152.0.0/13 -j DROP

iptables -A INPUT -s 52.160.0.0/11 -j DROP

iptables -A INPUT -s 104.208.0.0/13 -j DROP

iptables -A INPUT -s 104.40.0.0/13 -j DROP

iptables -A INPUT -s 137.116.0.0/16 -j DROP

iptables -A INPUT -s 137.117.0.0/16 -j DROP

iptables -A INPUT -s 137.135.0.0/16 -j DROP

iptables -A INPUT -s 157.54.0.0/15 -j DROP

iptables -A INPUT -s 157.56.0.0/14 -j DROP

iptables -A INPUT -s 157.56.0.0/15 -j DROP

iptables -A INPUT -s 157.56.0.0/16 -j DROP

iptables -A INPUT -s 157.60.0.0/16 -j DROP

iptables -A INPUT -s 168.61.0.0/16 -j DROP

iptables -A INPUT -s 168.62.0.0/15 -j DROP

iptables -A INPUT -s 40.64.0.0/13 -j DROP

iptables -A INPUT -s 65.52.0.0/14 -j DROP

iptables -A INPUT -s 20.180.0.0/14 -j DROP

iptables -A INPUT -s 20.184.0.0/13 -j DROP

iptables -A INPUT -s 20.34.0.0/15 -j DROP

iptables -A INPUT -s 20.64.0.0/10 -j DROP

iptables -A INPUT -s 20.36.0.0/14 -j DROP

iptables -A INPUT -s 20.48.0.0/12 -j DROP

iptables -A INPUT -s 20.40.0.0/13 -j DROP

iptables -A INPUT -s 20.128.0.0/16 -j DROP

iptables -A INPUT -s 20.33.0.0/16 -j DROP

iptables -A INPUT -s 23.96.0.0/13 -j DROP

Die Auswahl wird ergänzt, sobald neue Segmente dazu kommen. Bis jetzt ist der Erfolg sehr gut sichtbar, kein Bitcoin-Spam, keine Penisverlängerungen und keine Trading-Spams mehr..

Ob das dem Ruf von Microsoft zuträglich ist, lasse ich mal dahingestellt.

Kategorie Linux, Spam und Security|Kommentare deaktiviert für Spam von Microsoft

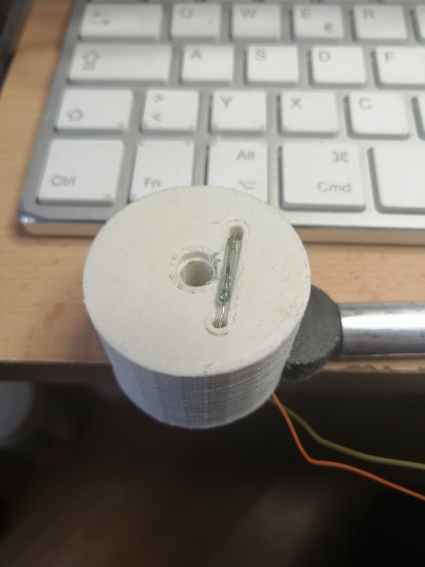

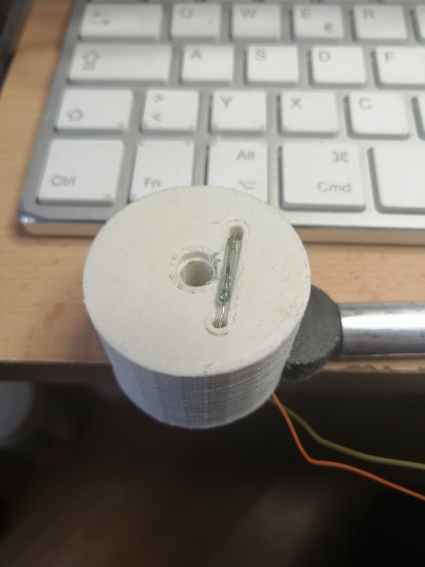

Das Anemometer ist fertig gedruckt und auf dem Geräteträger installiert. In der Kappe mit den Löffeln befindet sich ein Magnet, der einen Reedkontakt in der Basis triggert. Die Achse läuft auf einem Axiallager.

Kategorie 3D-Druck, Linux|Kommentare deaktiviert für Wetterstation Teil 1

Ich habe diesen Wifi-Adapter über Aliexpress bezogen (7,55 €). Eingesteckt, Fehlanzeige. Debian erkennt ihn zwar, hat aber keinen Treiber parat.

Die USB-ID ist Bus 008 Device 005: ID 0bda:b812 Realtek Semiconductor Corp. Eine kurze Suche mit Google brachte folgendes zutage:

git clone https://github.com/cilynx/rtl88x2BU_WiFi_linux_v5.2.4.4_25643.20171212_COEX20171012-5044.git

cd rtl88x2BU_WiFi_linux_v5.2.4.4_25643.20171212_COEX20171012-5044

VER=$(cat ./version)

sudo rsync -rvhP ./ /usr/src/rtl88x2bu-${VER}

sudo dkms add -m rtl88x2bu -v ${VER}

sudo dkms build -m rtl88x2bu -v ${VER}

sudo dkms install -m rtl88x2bu -v ${VER}

sudo modprobe 88x2bu

Und schwupps, im 5 GHz Netz mit 1200 MBps unterwegs, statt im 2,4 GHz mit 150 (Mehr gibt der eingebaute Kram in meinem alten Laptop nicht her..)

Kategorie Linux|Kommentare deaktiviert für Billigen 1200 Mbps Wifi-Adapter unter Debian Buster

In letzter Zeit hat der Spam von .icu-Domains unglaublich zugenommen, bei den Preisen für die Domains ist das auch kein Wunder.

Der Spam wird zwar zuverlässig von Spamassassin erkannt und markiert, auch Thunderbird sortiert das wunderbar aus, aber man kann den Traffic am Server natürlich direkt vermeiden.

Unter Debian ist das Paket postfix-pcre dafür verantwortlich.

$ apt-get install postfix-pcre

Danach legen wir eine Datei in /etc/postfix an:

$ mcedit /etc/postfix/rejected_domains

In diese Datei werden die Domainendungen, die wir ablehnen wollen, mit folgendem Muster abgelegt:

/\.icu$/ REJECT We reject all .icu domains

Dann müssen wir noch die /etc/postfix/main.cf anpassen. Wir suchen die Zeile smtpd_sender_restrictions und ergänzen sie um den Eintrag

smtpd_sender_restrictions = pcre:/etc/postfix/rejected_domains,

Dann noch den Postfix neu laden mit

$ service postfix reload

und schon funktioniert der Filter. Im Logfile ist dann folgendes zu sehen:

postfix/smtpd[7579]: NOQUEUE: reject: RCPT from

unknown[176.98.42.72]: 554 5.7.1 <state@modestheaven.icu>: Sender

address rejected: We reject all .icu domains;

Die Meldung wird die Spambots nicht interessieren, aber kann beim Auffinden von eventuell irgendwann vorkommenden False-Positives helfen.

Kategorie Linux, Spam und Security|Kommentare deaktiviert für .icu Spamwelle eindämmen mit Postfix

Ich hab ja nun diesen tollen Internet-Verschnellerungsturbo namens Hybrid von der Telekom. Leider konnte ich damit nicht mehr per SSH auf meine Server zugreifen, der Client blieb in der Konsole einfach stehen. Angeblich soll das mit dem nächsten Frmwareupdate behoben sein, aber zumindest gibt es einen Workaround.

Ein einfaches IPQoS=0x00 in der ersten Zeile der /$home/.ssh/config schafft da Abhilfe. Es sorgt dafür, dass bei SSH-Paketen die Type-Of-Service-Bits im Header unterdrückt werden..

Für die Konsole lautet die Option „-o IPQoS=0x00“

Kategorie Linux|Kommentare deaktiviert für Telekom Hybrid und SSH

Ich habe mir einen „Internetverschnellerungsturbo“ von der Telekom gegönnt und somit auch einen neuen Router zugeschickt bekommen. Nachdem ich nun einen halben Tag lang die ganze Bude auf den Kopf gestellt und vergeblich meine Zugangsdaten gesucht habe, stand fest, dass ich die aus der Fritzbox rausbekommen musste, ansonsten ab nächste Woche weder Telefon, noch Internet. Die Fritzbox zeigt alle benötigten Zugangsdaten im Klartext an, nur das „Persönliche Kennwort“ wird durch **** ersetzt.

Telnet auf die Box geht nicht, da hängt kein analoges Telefon dran und der Port ist aus. Gottseidank liefert aber die Fritzbox alle benötigten Werkzeuge bereits mit 😉 ..

- Auf die Fritzbox connecten und anmelden.

- http://fritz.box/cgi-bin/webcm?getpage=../html/capture.html aufrufen

- Schnittstelle 0 (‚internet‘) -> Start drücken.

- In einem anderen Tab die Box neu verbinden lassen.

- Nach der Neuverbindung Schnittstelle 0 (‚internet‘) -> Stop drücken.

- Das Capturefile in Wireshark werfen.

- Nach der Neuverbindung suchen.

- Passwort im Klartext aus der PAP-Übergabe herausfischen.

Zur Kontrolle des persönlichen Kennworts kann man sich einmal im Kundencenter der Telekom mit Zugangskennung und persönlichem Kennwort einloggen.

Jetzt steht dem Routerwechsel nichts mehr im Wege..

Kategorie Linux, Tipps von Profis für Profis|Kommentare deaktiviert für

Wollte gerade mal meine Dropbox leeren und stellte fest, dass der Daemon unter Ubuntu nicht mehr starten wollte. Prozessorlast stieg, Prozess war aber irgendwie nicht produktiv. Die Lösung ist trivial:

rm -r ~/.dropbox-dist/

dropbox start -i

Und alles ist wieder gut.. Irgendwo gab es wohl ein Problem bei der Aktualisierung..*schulterzuck*

Kategorie Linux|Kommentare deaktiviert für Dropbox startet nicht

Dummerweise wird das S3 nicht als USB-Blockdevice eingehangen, sondern spricht per MTP (Media Transfer Protocol) mit dem angeschlossenen Rechner, bzw. per PTP (Picture Transfer Protocol), wenn man es als Kamera anhängt.

Windows-Benutzer können ja prima mit KIES arbeiten, dieser Weg bleibt nativem Linux verschlossen, nur der furchtbar umständliche Umweg über eine Emulation mit Wine ist bedingt möglich.

Hat man gphoto2 installiert, versucht Ubuntu, eine Verbindung per gvfs (Gnome Virtual File System) aufzubauen, was nur sehr unzuverlässig und vor allem langsam funktioniert.

Abhilfe schafft hier, Ubuntu das MTPfs zu implantieren. Freundlicherweise hat Alin Andrei ein passendes Paket gebaut und auf Webupd8 ins ppa geladen, so dass die Gefahr, sich das System zu zerschiessen, minimiert wird. Go-mtpfs ist gegen libmtp 1.1.5 compiled, was nicht in den offiziellen Ubuntu-Repositories enthalten ist und das ppa enthält nur einige wenige Dateien. Der Vorteil ist, dass man es einfach aus der Repo-Liste entfernen kann, wenn es nicht klappen sollte oder es obsolet wird, weil es in die offiziellen Sources übernommen wurde.

Okay, gehen wir nun ins Eingemachte:

Zuerst hängen wir uns das ppa mal in die Repositories, updaten die Sources und installieren go-mtpfs.

sudo add-apt-repository ppa:webupd8team/unstable

sudo apt-get update

sudo apt-get install go-mtpfs

Falls jemand tatsächlich dieses unsägliche Unity benutzt, es gibt ein grafisches Interface zum Einhängen, dieses wird folgendermaßen installiert:

sudo apt-get install go-mtpfs-unity

Ohne Unity ist das Einhängen etwas umständlicher, aber man kann sich das ja durch entsprechende Shortcuts auf dem Desktop vereinfachen, wenn man möchte. Bei der Installation aus dem ppa wird ein Ordner /media/MyAndroid angelegt, in den das Gerät durch den Untity-Manager gemountet wird.

Gemountet wird mit

go-mtpfs /media/MyAndroid

Ausgehängt mit

fusermount -u /media/MyAndroid

Ganz wichtig! Das Gerät muss entsperrt sein, ansonsten bricht der Vorgang mit Fehlermeldung ab.

Kategorie Android, Linux|Kommentare deaktiviert für Galaxy S3 unter Ubuntu mounten

Thunderbird 5.0 ist zwar noch Beta, läuft hier aber wunderbar stabil und unterscheidet sich rein optisch nicht wesentlich von Version 3.x.

Um unter Debian/Ubuntu auf die Beta umzusteigen, muss folgendes in eine shell eingegeben werden:

sudo add-apt-repository ppa:mozillateam/thunderbird-next

sudo apt-get update

sudo apt-get upgrade

sudo apt-get install thunderbird

Schon hat man den Versionssprung gemacht. Die Version 4 wurde übersprungen, um den Enduser nicht zu verwirren und eine Konsistenz in die Nummerierung zu bringen. Firefox und Thunderbird basieren eh auf der gleichen Maschine (Gecko) und in Zukunft sollen die Versionsnummern parallel laufen. Ebenso wird es regelmäßige Updates und Securityfixes geben, hieß es von Seiten der Mozilla-Foundation.

Kategorie Linux|Kommentare deaktiviert für Thunderbird 5.0 unter Debian und Derivaten