Naja, nicht direkt, aber Microsoft ist schuld an 99% des Spams in meinem Mailer. Ein whois auf die einkippenden Adressen zeigt zu 99% in die Azure-Cloud. Etwas Sucherei im Internet ergab, dass Microsoft das quer am Arsch vorbei geht, also können die mir ebenfalls am Arsch vorbei gehen, denke ich.

Nach und nach erde ich alle Microsoft IP-Ranges in den iptables.

iptables -A INPUT -s 40.76.0.0/14 -j DROP

iptables -A INPUT -s 40.80.0.0/12 -j DROP

iptables -A INPUT -s 40.125.0.0/17 -j DROP

iptables -A INPUT -s 40.112.0.0/13 -j DROP

iptables -A INPUT -s 40.96.0.0/12 -j DROP

iptables -A INPUT -s 40.120.0.0/14 -j DROP

iptables -A INPUT -s 40.124.0.0/16 -j DROP

iptables -A INPUT -s 40.74.0.0/15 -j DROP

iptables -A INPUT -s 40.126.128.0/17 -j DROP

iptables -A INPUT -s 40.127.0.0/16 -j DROP

iptables -A INPUT -s 13.104.0.0/14 -j DROP

iptables -A INPUT -s 13.96.0.0/13 -j DROP

iptables -A INPUT -s 13.64.0.0/11 -j DROP

iptables -A INPUT -s 51.144.0.0/15 -j DROP

iptables -A INPUT -s 51.124.0.0/16 -j DROP

iptables -A INPUT -s 51.136.0.0/15 -j DROP

iptables -A INPUT -s 52.224.0.0/11 -j DROP

iptables -A INPUT -s 52.148.0.0/14 -j DROP

iptables -A INPUT -s 52.145.0.0/16 -j DROP

iptables -A INPUT -s 52.146.0.0/15 -j DROP

iptables -A INPUT -s 52.152.0.0/13 -j DROP

iptables -A INPUT -s 52.160.0.0/11 -j DROP

iptables -A INPUT -s 104.208.0.0/13 -j DROP

iptables -A INPUT -s 104.40.0.0/13 -j DROP

iptables -A INPUT -s 137.116.0.0/16 -j DROP

iptables -A INPUT -s 137.117.0.0/16 -j DROP

iptables -A INPUT -s 137.135.0.0/16 -j DROP

iptables -A INPUT -s 157.54.0.0/15 -j DROP

iptables -A INPUT -s 157.56.0.0/14 -j DROP

iptables -A INPUT -s 157.56.0.0/15 -j DROP

iptables -A INPUT -s 157.56.0.0/16 -j DROP

iptables -A INPUT -s 157.60.0.0/16 -j DROP

iptables -A INPUT -s 168.61.0.0/16 -j DROP

iptables -A INPUT -s 168.62.0.0/15 -j DROP

iptables -A INPUT -s 40.64.0.0/13 -j DROP

iptables -A INPUT -s 65.52.0.0/14 -j DROP

iptables -A INPUT -s 20.180.0.0/14 -j DROP

iptables -A INPUT -s 20.184.0.0/13 -j DROP

iptables -A INPUT -s 20.34.0.0/15 -j DROP

iptables -A INPUT -s 20.64.0.0/10 -j DROP

iptables -A INPUT -s 20.36.0.0/14 -j DROP

iptables -A INPUT -s 20.48.0.0/12 -j DROP

iptables -A INPUT -s 20.40.0.0/13 -j DROP

iptables -A INPUT -s 20.128.0.0/16 -j DROP

iptables -A INPUT -s 20.33.0.0/16 -j DROP

iptables -A INPUT -s 23.96.0.0/13 -j DROP

Die Auswahl wird ergänzt, sobald neue Segmente dazu kommen. Bis jetzt ist der Erfolg sehr gut sichtbar, kein Bitcoin-Spam, keine Penisverlängerungen und keine Trading-Spams mehr..

Ob das dem Ruf von Microsoft zuträglich ist, lasse ich mal dahingestellt.

Kategorie Linux, Spam und Security|Kommentare deaktiviert für Spam von Microsoft

In letzter Zeit hat der Spam von .icu-Domains unglaublich zugenommen, bei den Preisen für die Domains ist das auch kein Wunder.

Der Spam wird zwar zuverlässig von Spamassassin erkannt und markiert, auch Thunderbird sortiert das wunderbar aus, aber man kann den Traffic am Server natürlich direkt vermeiden.

Unter Debian ist das Paket postfix-pcre dafür verantwortlich.

$ apt-get install postfix-pcre

Danach legen wir eine Datei in /etc/postfix an:

$ mcedit /etc/postfix/rejected_domains

In diese Datei werden die Domainendungen, die wir ablehnen wollen, mit folgendem Muster abgelegt:

/\.icu$/ REJECT We reject all .icu domains

Dann müssen wir noch die /etc/postfix/main.cf anpassen. Wir suchen die Zeile smtpd_sender_restrictions und ergänzen sie um den Eintrag

smtpd_sender_restrictions = pcre:/etc/postfix/rejected_domains,

Dann noch den Postfix neu laden mit

$ service postfix reload

und schon funktioniert der Filter. Im Logfile ist dann folgendes zu sehen:

postfix/smtpd[7579]: NOQUEUE: reject: RCPT from

unknown[176.98.42.72]: 554 5.7.1 <state@modestheaven.icu>: Sender

address rejected: We reject all .icu domains;

Die Meldung wird die Spambots nicht interessieren, aber kann beim Auffinden von eventuell irgendwann vorkommenden False-Positives helfen.

Kategorie Linux, Spam und Security|Kommentare deaktiviert für .icu Spamwelle eindämmen mit Postfix

Momentan finden verstärkt Angriffe eines Botnets auf WordPress- und Joomla-Installationen statt. Bitte sichert Eure Blogs so gut es geht dagegen ab.

Vorschläge und Informationen dazu gibt es bei heise.de.

Kategorie Spam und Security|Kommentare deaktiviert für Angriffe auf Blogs

Crawler sind heutzutage ja schon eine echte Seuche geworden. Gottseidank hören die meisten aber auf die robots.txt und verschwinden relativ schnell wieder. Wenn der Crawler aber einem Handlanger der Content-Mafia und Abmahnindustrie gehört, sieht das schon ganz anders aus. Da wird penetrant die robots.txt ignoriert und in einer Frequenz gecrawlt, dass mein kleiner Server schnell an seine Grenzen stösst.

Inzwischen habe ich ihn durch einige Einträge in der .htaccess ausgesperrt:

RewriteCond %{HTTP_USER_AGENT} .*[Pp]ixray.*

RewriteRule ^.*$ http://www.pixray.com/crawl-yourself.html [R=301,L]

RewriteCond %{REMOTE_ADDR} ^46\.4\.19\.85 [OR]

RewriteCond %{REMOTE_ADDR} ^176\.9\.19\.103 [OR]

RewriteCond %{REMOTE_ADDR} ^176\.9\.0\.12 [OR]

RewriteCond %{REMOTE_ADDR} ^176\.9\.0\.13 [OR]

RewriteCond %{REMOTE_ADDR} ^176\.9\.19\.103 [OR]

RewriteCond %{REMOTE_ADDR} ^176\.9\.31\.201 [OR]

RewriteCond %{REMOTE_ADDR} ^176\.9\.31\.202 [OR]

RewriteCond %{REMOTE_ADDR} ^176\.9\.31\.203 [OR]

RewriteCond %{REMOTE_ADDR} ^176\.9\.7\.28 [OR]

RewriteCond %{REMOTE_ADDR} ^188\.40\.65\.130 [OR]

RewriteCond %{REMOTE_ADDR} ^188\.40\.66\.214 [OR]

RewriteCond %{REMOTE_ADDR} ^188\.40\.85\.200 [OR]

RewriteCond %{REMOTE_ADDR} ^46\.4\.116\.100 [OR]

RewriteCond %{REMOTE_ADDR} ^46\.4\.119\.231 [OR]

RewriteCond %{REMOTE_ADDR} ^46\.4\.121\.154 [OR]

RewriteCond %{REMOTE_ADDR} ^46\.4\.19\.85 [OR]

RewriteCond %{REMOTE_ADDR} ^78\.46\.90\.27 [OR]

RewriteCond %{REMOTE_ADDR} ^88\.198\.64\.3 [OR]

RewriteCond %{REMOTE_ADDR} ^88\.198\.65\.99 [OR]

RewriteCond %{REMOTE_ADDR} ^88\.198\.67\.197 [OR]

# bei Bedarf hier weitere IP

Auffallend dabei, dass der Crawler aus dem Hetzner-Netz kommt, was mit Sicherheit bei steigender Penetranz dazu führen wird, dass ich das gesamte Hetzner-Segment direkt per iptables erden werde. Es ist mir unbegreiflich, wie man bei Hetzner solche Kunden dulden kann, wo sie so offensichtlich gegen die Bestimmungen verstoßen..

Kategorie Spam und Security|Kommentare deaktiviert für Die Pixray-Pest

Sowas.. Da tappst mir doch die IP 65.52.104.42 mit User-Agent Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.2; SLCC1; .NET CLR 1.1.4325; .NET CLR 2.0.50727; .NET CLR 3.0.30729) in meine Harvester-Falle..

IP Location: United States United States Redmond Microsoft Corp

Resolve Host: msnbot-65-52-104-42.search.msn.com

IP Address: 65.52.104.42

NetRange: 65.52.0.0 – 65.55.255.255

CIDR: 65.52.0.0/14

OriginAS:

NetName: MICROSOFT-1BLK

NetHandle: NET-65-52-0-0-1

Parent: NET-65-0-0-0-0

NetType: Direct Assignment

NameServer: NS4.MSFT.NET

NameServer: NS2.MSFT.NET

NameServer: NS1.MSFT.NET

NameServer: NS5.MSFT.NET

NameServer: NS3.MSFT.NET

RegDate: 2001-02-14

Updated: 2004-12-09

Da sich eine robots.txt im darüberliegenden Verzeichnis befindet, was jenes mit der Trap explizit ausschließt, bin ich jetzt doch ein wenig verwundert..

Kategorie Spam und Security|Kommentare deaktiviert für Microsoft und die robots.txt

Falls heute die Zugriffe etwas lahm sind, liegt es an einer Bot-Attacke. Seit 9:14 rappelt es hier im Minutentakt Meldungen meiner Spambot-Trap.

Gefangene IPs:

174.129.145.236

194.71.15.242

79.230.139.172

218.201.21.179

202.30.165.253

74.222.242.79

168.99.197.74

121.113.175.76

200.4.199.74

168.99.197.83

134.43.2.23

75.101.159.239

91.209.96.188

77.104.192.100

217.6.171.194

79.98.27.109

83.169.57.134

202.108.50.71

189.19.210.207

173.204.89.50

202.30.165.253

63.146.198.4

210.227.42.228

202.108.50.71

93.81.255.172

189.43.193.21

212.160.130.217

209.117.36.140

121.33.249.77

114.33.97.167

140.130.168.187

58.137.132.100

207.154.8.230

188.180.67.207

204.110.231.134

187.5.99.114

97.65.18.92

58.137.132.100

190.90.163.13

79.125.28.123

210.227.42.228

90.147.3.11

213.248.54.230

208.79.238.132

91.121.28.153

220.113.15.22

219.143.41.248

Während ich hier am sortieren bin, sind schon wieder 54 neue Meldungen eingetroffen. Alle Bots melden sich mit

User-Agent: Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1)

Wirft man einige der IPs bei Project Honeypot ein, zeigt sich, daß es Kommentarspam werden sollte. Bis jetzt ist nichts durchgeschlagen, aber das grenzt schon fast an eine dDoS..

Ich habe probeweise das http:BL WordPress Plugin eingebunden, mal schauen, ob das hilft..

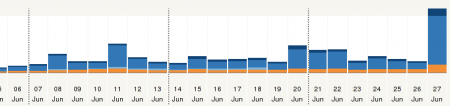

Hier mal eine Übersicht der Akismet-Statistik, das ist schon nicht von schlechten Eltern. Ich habe die IPs gerade direkt geerdet.

Update: Es lässt nicht nach..

Update: Immer noch kein Ende. 190 IPs geblockt, Serverlast oft jenseits von gut und böse.

Auch in StatPress ist das jetzt deutlich zu sehen..

Kategorie Spam und Security|Kommentare deaktiviert für Bot-Attacke

Pressemeldung vom Antispam e.V. und Computerbetrug:

In die organisierte Abzocke von Internetnutzern kommt eine neue Qualität. Die Münchner Rechtsanwältin Katja Günther, die für die dubiose Online Content Ltd. Geld eintreibt, versucht ihr Glück jetzt offenbar auch mit Mahnbescheiden. Verbraucherschützer raten Opfern dazu, ruhig zu bleiben und richtig zu reagieren.

Katja Günther ist bundesweit so bekannt wie berüchtigt. Die Rechtsanwältin aus München betätigt sich seit langem als Geldeintreiberin für dubiose Internetfirmen wie die Online Content Ltd. Ungestört von Justiz und Rechtsanwaltskammer München setzt die Juristin abgezockte Opfer mit Drohbriefen und Mahnungen unter Druck.

weiterlesen

Kategorie Spam und Security|Kommentare deaktiviert für

Internetnutzer aufgepasst: Über die Seite Software-Stream.de wurde zumindest zeitweise eine manipulierte Version des Mozilla Firefox verbreitet. Wer sich den Browser installiert, kann plötzlich Dutzende Verbraucherseiten nicht mehr besuchen, berichten die Verbraucherschutzseiten Antispam.de und Computerbetrug.de. Auch andere Programme, die auf Software-Stream.de verbreitet werden, können entsprechend präpariert sein. Der Grund für die Attacke: Verbraucher, denen auf fragwürdigen Webseiten ein vermeintlicher Vertrag untergeschoben wird, sollen offenbar daran gehindert werden, Hilfe im Netz zu suchen.

weiterlesen

Kategorie Spam und Security|Kommentare deaktiviert für

Musste ich heute mal installieren. Dank Uli war das auch gar kein Problem. Vielen Dank für das nette Howto 🙂

Beim herumstöbern bin ich dann auf dnsbl.abuse.ch gestoßen. Dort wird ein Ruleset für mod_security angeboten, sowie auch ein WordPress-Plugin und natürlich eine RBL für Postfix.

Hmm.. Google wird ausgesperrt..

Request: blog.actrophp.de 66.249.72.45 - - [15/May/2008:10:31:10 +0200] "GET / HTTP/1.1" 500 1060 "-" "Mozilla/5.0 (compatible; Googlebot/2.1; +http://www.google.com/bot.html)" - "-"

Handler: type-map

----------------------------------------

GET / HTTP/1.1

Host: blog.actrophp.de

Connection: Keep-alive

Accept: */*

From: googlebot(at)googlebot.com

User-Agent: Mozilla/5.0 (compatible; Googlebot/2.1; +http://www.google.com/bot.html)

Accept-Encoding: gzip,deflate

If-Modified-Since: Thu, 15 May 2008 04:31:49 GMT

mod_security-action: 500

mod_security-message: Access denied with code 500. Pattern match "66\\.249\\.72\\.45" at REMOTE_ADDR [severity "EMERGENCY"]

HTTP/1.1 500 Internal Server Error

Vary: accept-language,accept-charset

Accept-Ranges: bytes

Connection: close

Content-Type: text/html; charset=iso-8859-1

Content-Language: en

Das war dann nicht so im Sinne des Erfinders.

Die Lösung findet sich hier

Ein bißchen Feinarbeit ist scheinbar immer noch notwendig. Ich kann in WordPress zwar editieren, aber er wirft mich danach raus. Offenbar hat mod_security ein Problem mit dem Cookie im Adminbereich.

Ich habe mal versucht, ein exclude zu setzen:

SecFilterRemove 300018

Keine Veränderung. Eine .htaccess im admin-Bereich soll nun helfen.

SecFilterInheritance Off

Und sie tut es auch. Das ist aber nicht der Weisheit letzter Schluss. Ich werde mich nochmal auf die Suche nach passenden Rulesets machen. So wie es aussieht, besteht das Problem wohl hauptsächlich seit dem Update auf 2.5.1. Da müssen wohl einige Rules noch angepaßt werden.

Tags: mod_security, RBL, Wordpress-Plugin

Kategorie Spam und Security|Kommentare deaktiviert für Debian Sarge und mod_security

Seit letzten Freitag beobachte ich seltsame Phänomene an meinem Spamfilter. Ich rejecte per blacklist alles, was mir nicht geheuer vorkommt, normal liegt die Rate so zwischen 4000 und 5000 rejects am Tag, seit Freitag geht es kontinuierlich aufwärts.

Die Logs rotieren um 4.00 h morgens, Samstag hatte ich 23.000 rejects (!!), am Sonntag morgen waren es knappe 14.000.

Ein Blick in die Logfiles zeigte dann, dass der überwiegende Teil von Kunden eines polnischen DSL-Anbieters kam.

Das legt natürlich die Vermutung nahe, daß sich dort ein neues Botnet in der Erprobung befindet..

Ebenfalls merkwürdig ist die Tatsache, daß neuerdings wieder Medz durchschlagen, die vorher einwandfrei gefiltert wurden. Äusserlich unterscheiden sie sich nicht von den gewohnten Spams, ein link zu einer in einem Botnet gehosteten Seite und ein kleiner 3-Zeiler Spamprosa.

Ich bin noch am analysieren, wo nun der Unterschied liegt.

Tags: Spam und Security

Kategorie Spam und Security|Kommentare deaktiviert für Neues Botnetz im Test?